Soluzioni semplici a problemi complessi

Siamo il tuo partner per la scuola, l’ufficio, l’azienda.

Chi siamo?

Easy Office Srl

Easy Office Srl è un’azienda che si occupa prevalentemente della vendita e dell’assistenza dei sistemi gestionali Buffetti per aziende e professionisti. Nata nel 1995 dalla trasformazione della Easy Soft Srl, azienda già con decennale esperienza nella progettazione di software per aziende, Easy Office Srl ha ampliato l’offerta di strumenti per la gestione aziendale grazie all’affiliazione con Gruppo Buffetti Spa, azienda leader nel settore della gestione d’impresa. Con l’esperienza acquisita negli anni la nostra azienda si propone come partner affidabile per lo studio e la semplificazione dei processi aziendali.

Nonché come fornitore di soluzioni software per commercialisti, consulenti del lavoro, amministratori di immobili e professionisti in genere.

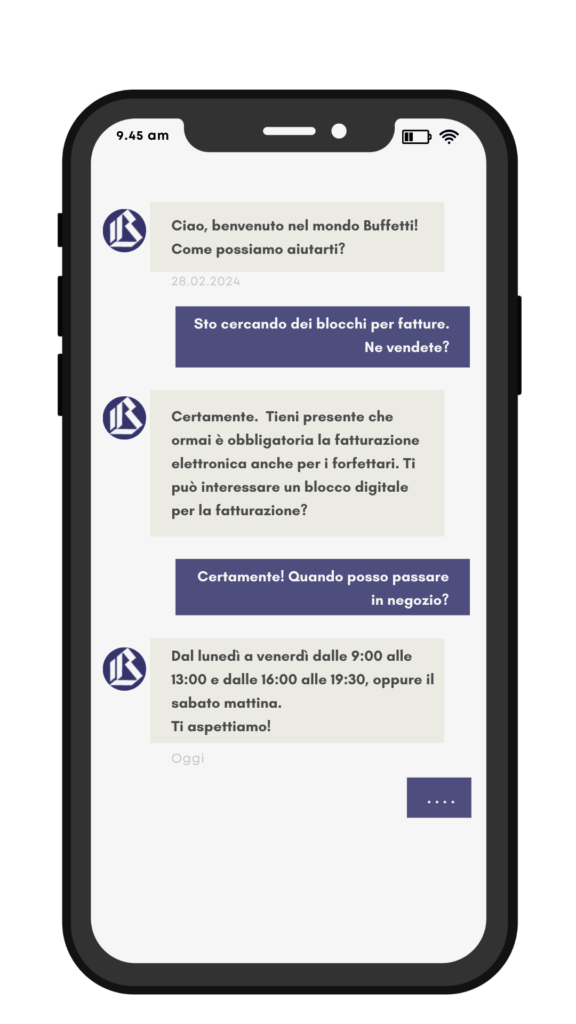

Come possiamo aiutarti?

SPID e firme digitali

Hai bisogno dell’identità digitale per accedere alle piattaforme istituzionali? O di una firma digitale per i documenti virtuali? Vieni da noi!

Fatturazione elettronica

La fatturazione elettronica è ormai obbligatoria anche per i forfettari. Se cerchi la cosa più simile ad un blocchetto cartaceo, abbiamo quello che fa per te!

Software aziendali

Per ogni tipo di esigenza, ogni tipo di soluzione.

Cyber Security e Backup

Manteniamo al sicuro i tuoi dati, che potrai gestire comodamente grazie ad un sistema di backup in cloud rapidissimo ed efficiente!

Siamo anche partner certificati Acronis!